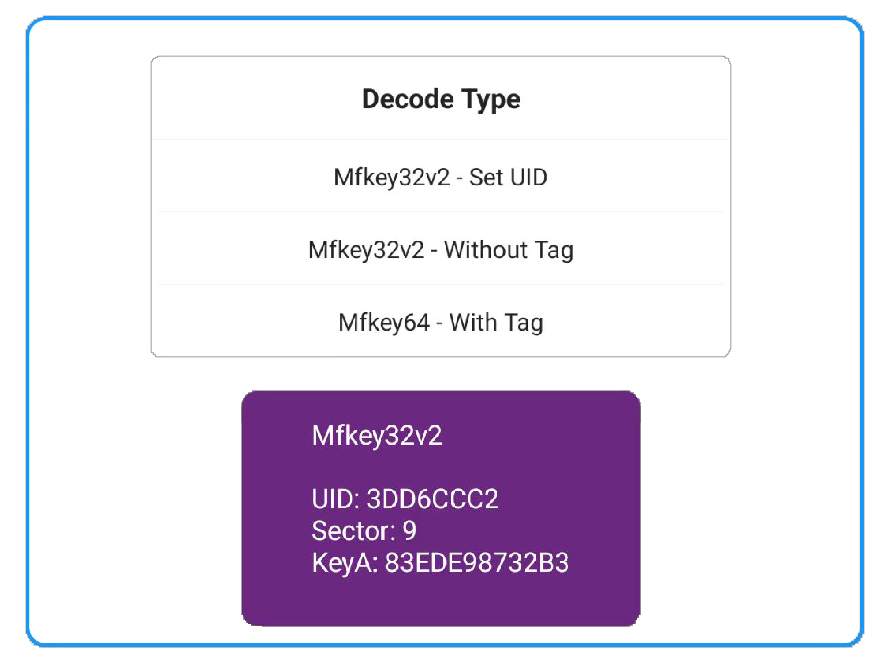

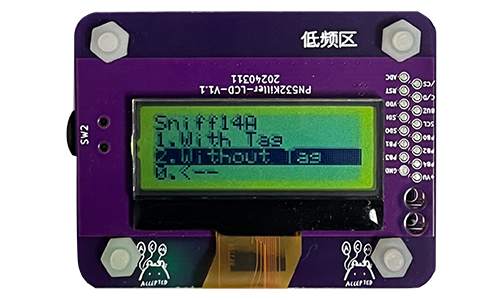

与Mfkey64相比,Mfkey32v2可以在没有原始标签的情况下恢复密钥,这是一个显著的优势。本教程将介绍如何在Windows程序和Android应用上使用PN532Killer与Mfkey32v2。

什么是Mfkey32v2

简单来说,Mfkey32v2是一个帮助生成Mifare Classic卡扇区密钥的工具。它的工作原理如下:

想象你有一张卡和一个读卡器(比如门锁和钥匙)。现在,当卡与读卡器交互时,会发生一种“握手”或交互。读卡器会发出我们称之为“随机数”的秘密代码。

Mfkey32v2的工作是假装成卡并收集或记录读卡器发出的这些“随机数”或秘密代码。一旦Mfkey32v2有了这些随机数,它就可以施展魔法,将它们解密或翻译成密钥——用于Mifare Classic卡的密钥。

Mfkey32与Mfkey32v2

• Mfkey32

这是原始程序。它需要同一时间段内的两次连续身份验证尝试。这意味着,为了成功推导出密钥,它需要两次由读卡器发送到卡的秘密代码(随机数),这两次尝试之间没有显著延迟。它像流中的序列一样进行。

• Mfkey32v2

Mfkey32v2是Mfkey32的增强版。它的主要改进是两次身份验证尝试不需要连续发生或在同一时间段内。这种灵活性使Mfkey32v2比原始版本有了显著的改进,因为它消除了时间限制,从而提高了效率和用户友好性。

Mfkey32源代码

- Mfkey32

github.com/Proxmark/…/mfkey32.c - Mfkey32v2

github.com/equipter/mfkey32v2

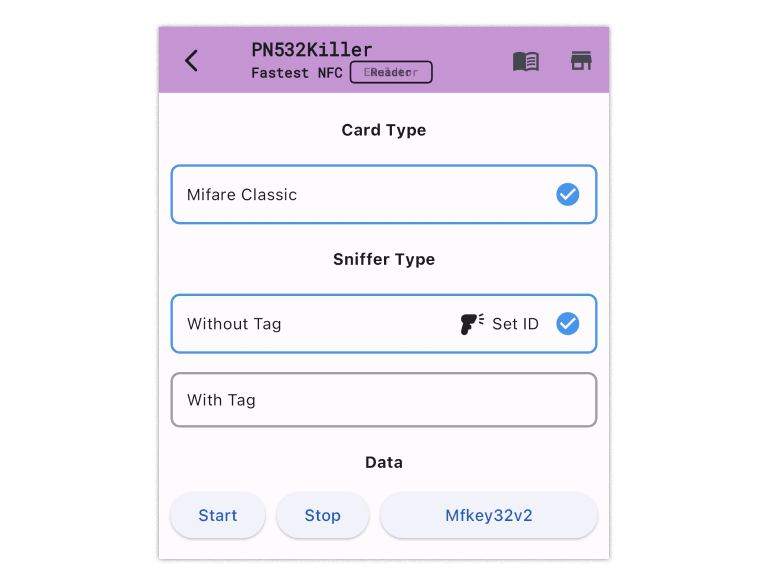

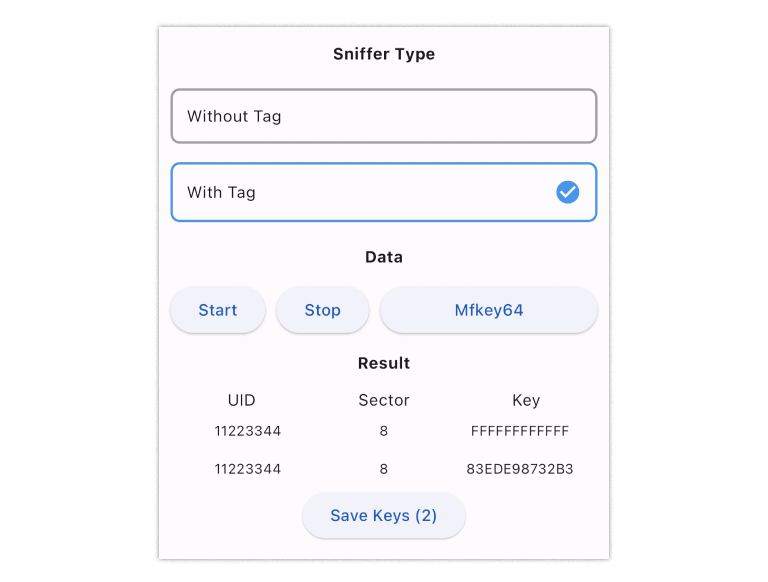

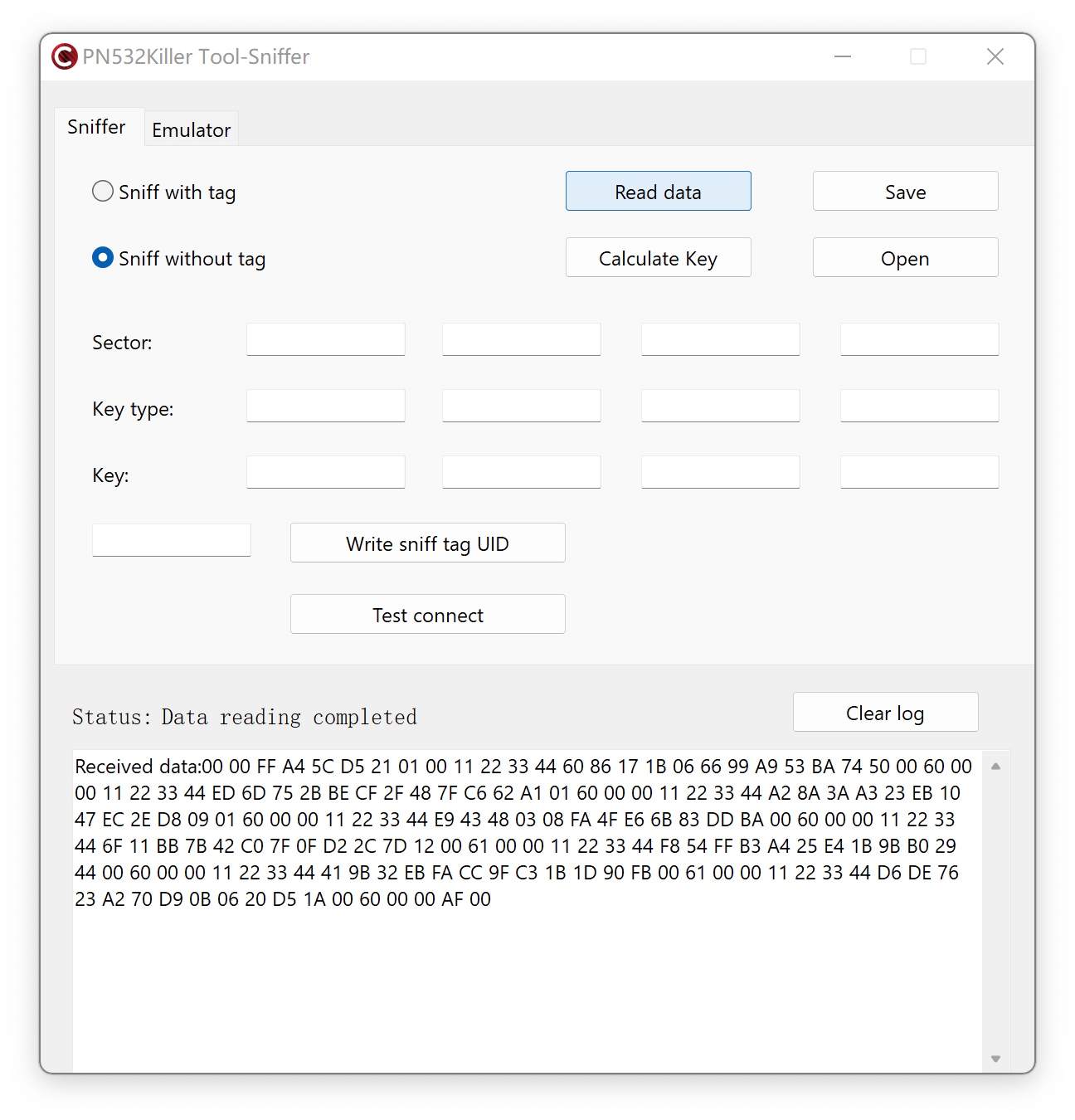

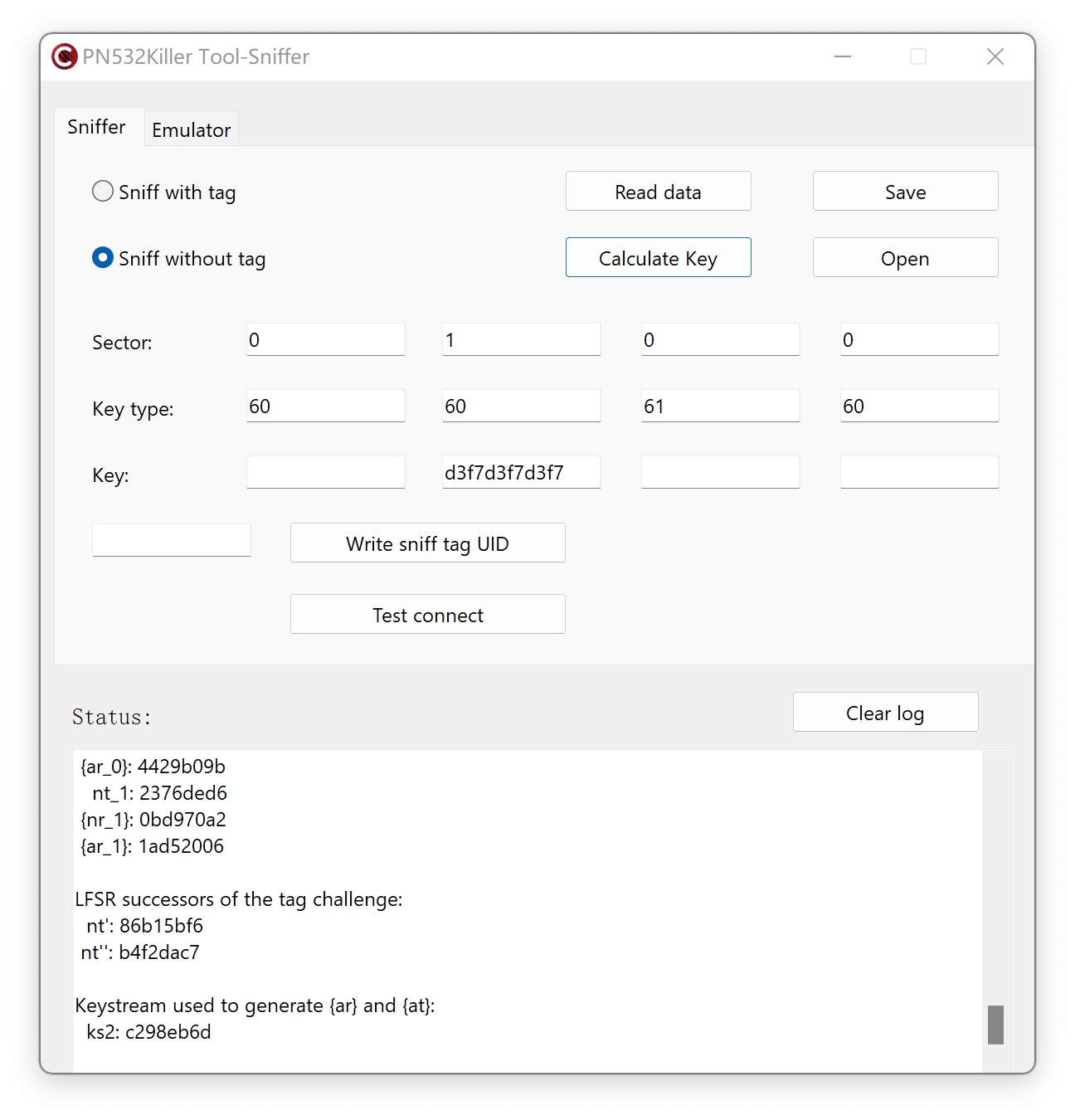

无标签嗅探步骤

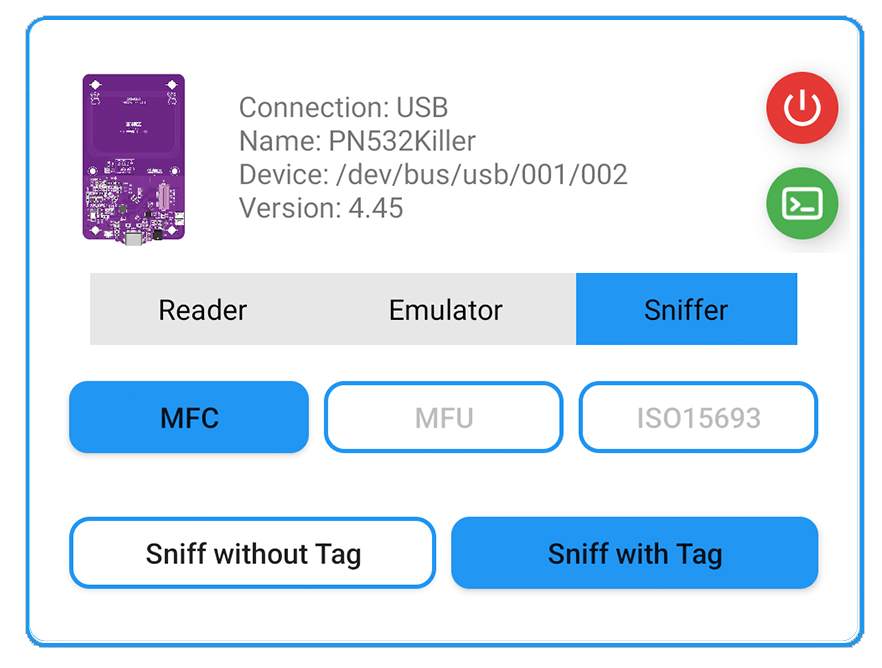

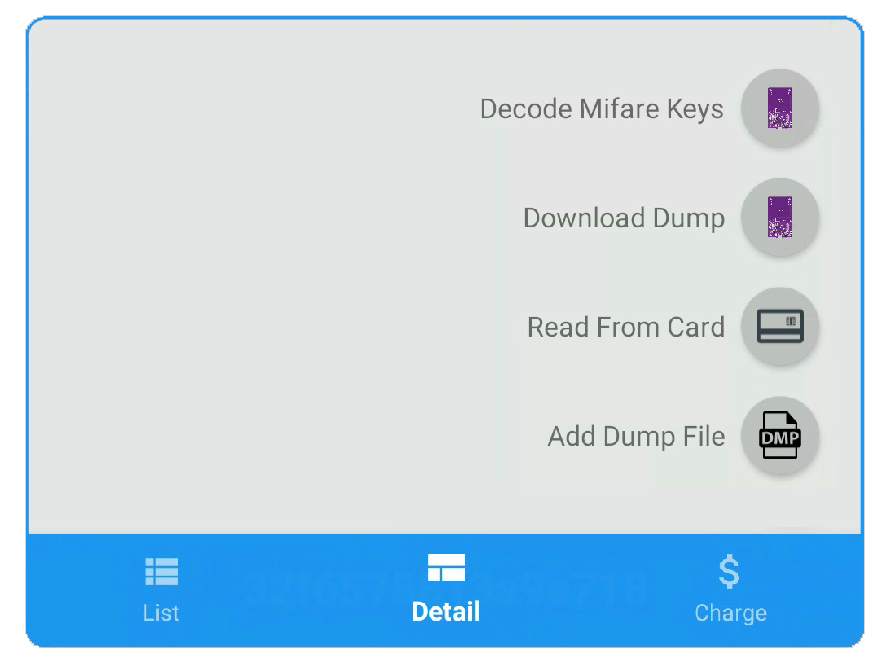

步骤1:进入无标签嗅探14A

步骤2:在Windows程序或Android应用上设置嗅探器槽的UID

步骤3:将PN532Killer放在读卡器上超过2次以获取8个随机数。