Mfkey64 是一个用于分析 MIFARE Classic 标签密钥的强大工具。在本教程中,我们将讨论 Mfkey64,它的工作原理,源代码,如何使用 PN532Killer 检索 Mfkey64 数据,以及如何在 Windows 软件上解码数据。

什么是MFKey64

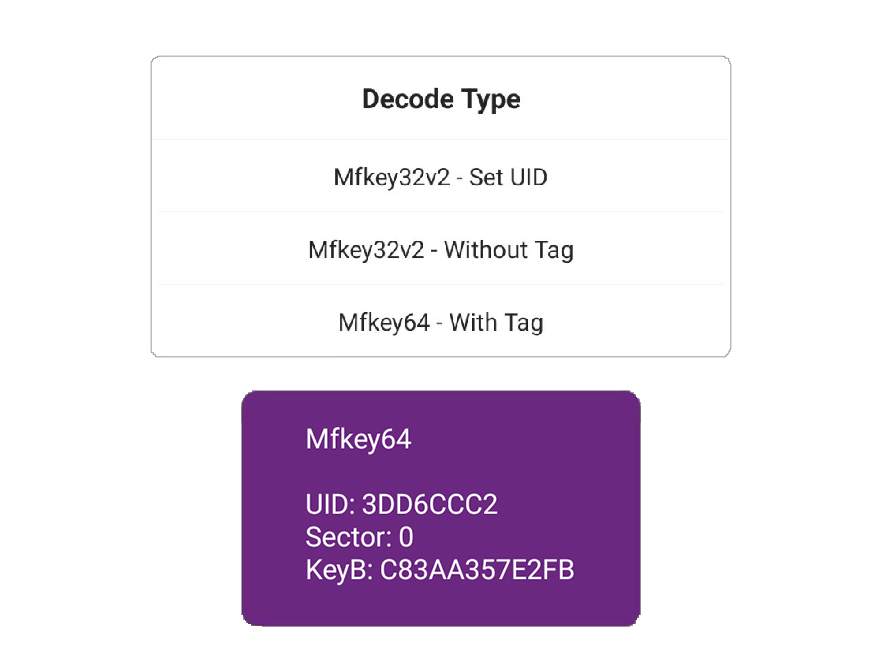

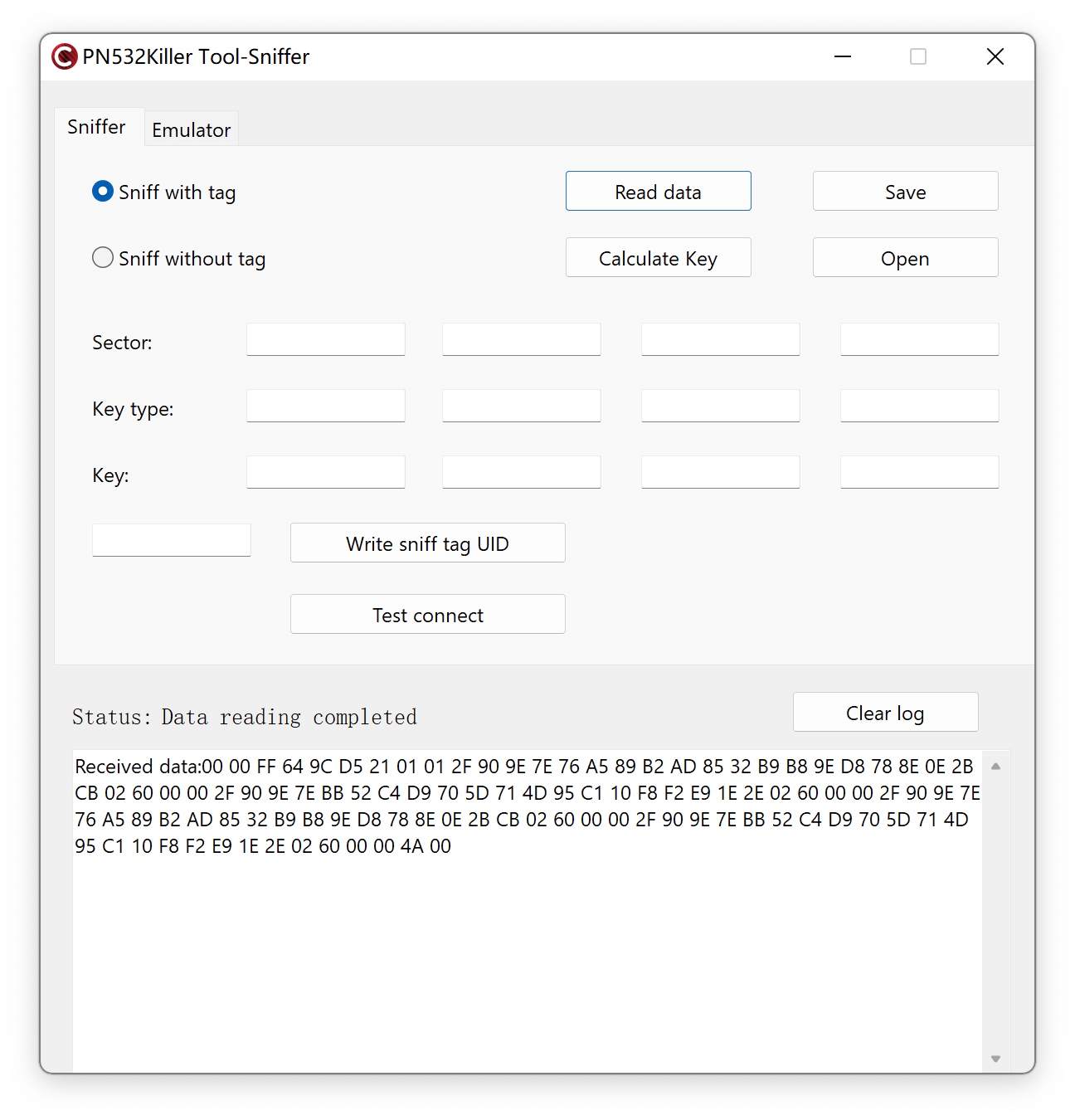

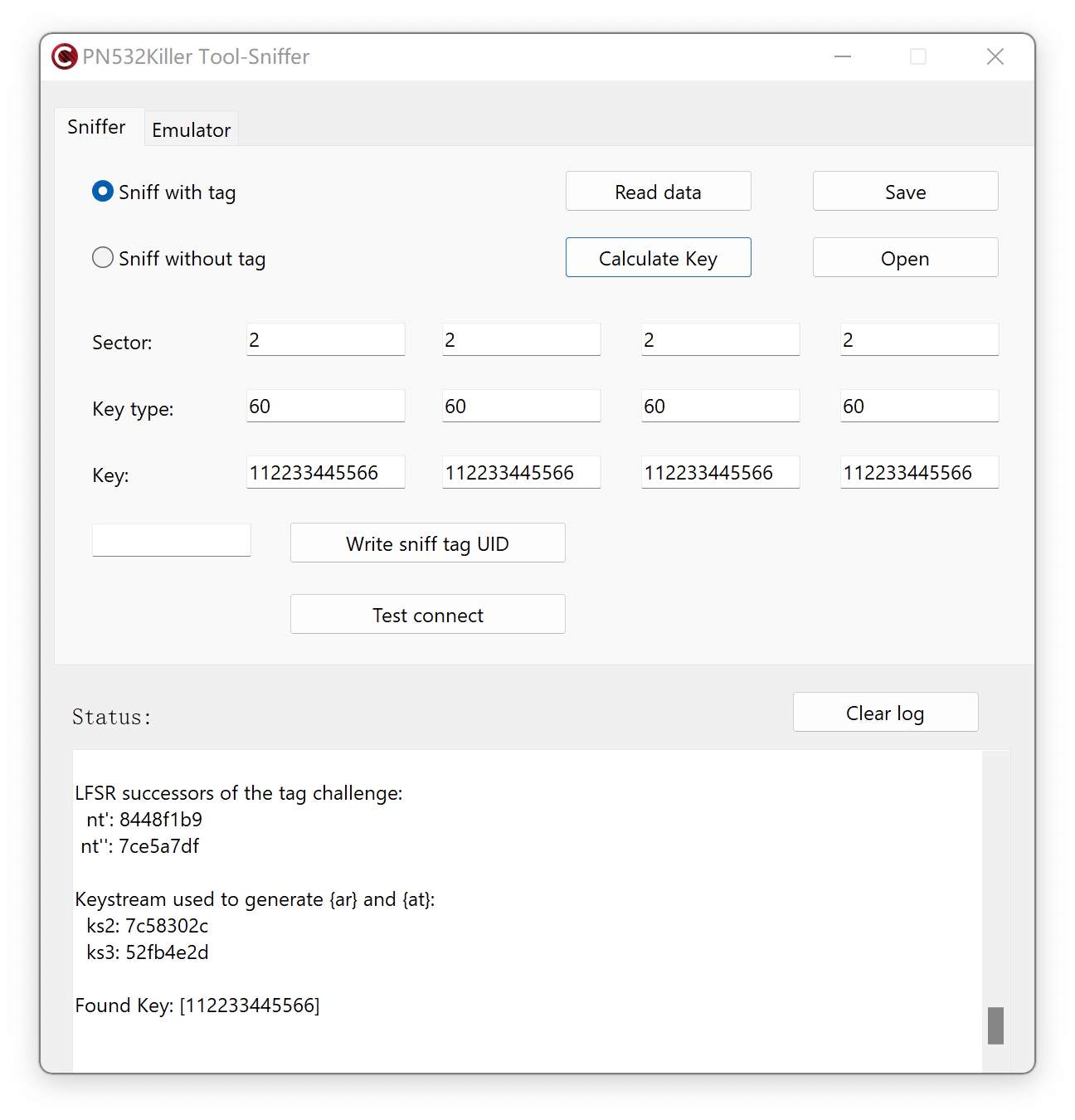

Mfkey64 是一个开源软件工具,用于查找 MIFARE Classic 标签的密钥。它在一个完整的 64 位密钥流认证过程中工作,即标签和读卡器之间的认证。我们也将 Mfkey64 称为“用标签嗅探”,这意味着在嗅探认证日志时,你必须将 PN532Killer 和标签一起靠近读卡器。

视频教程

MFKey64 检测步骤

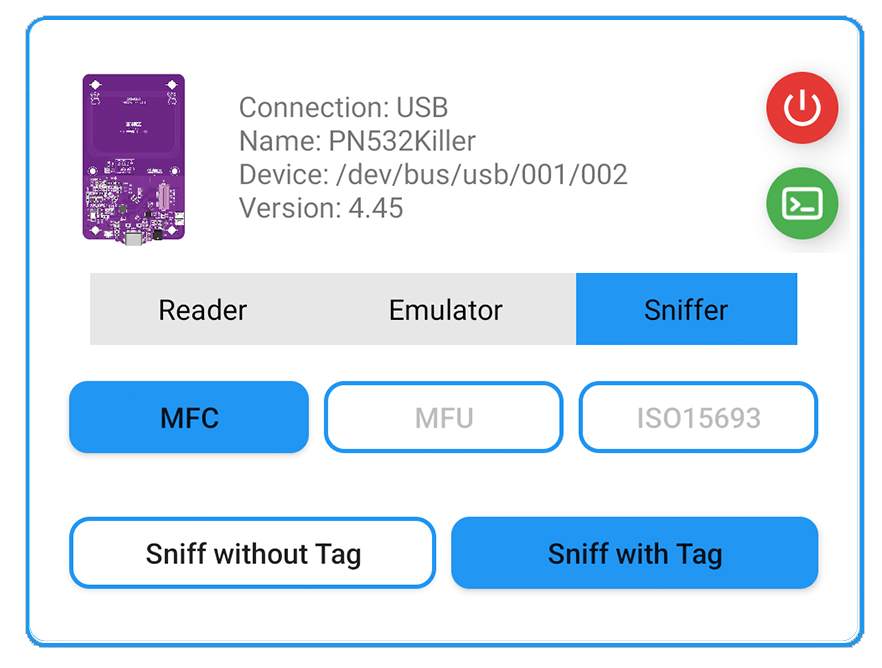

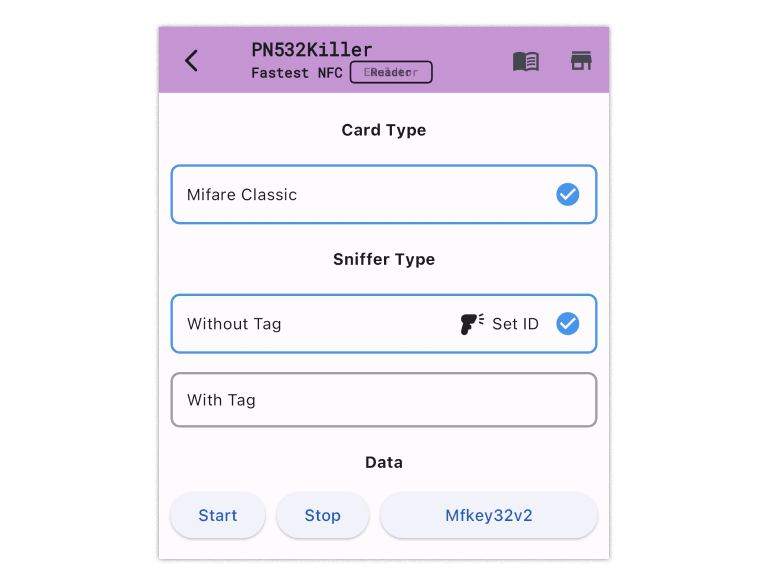

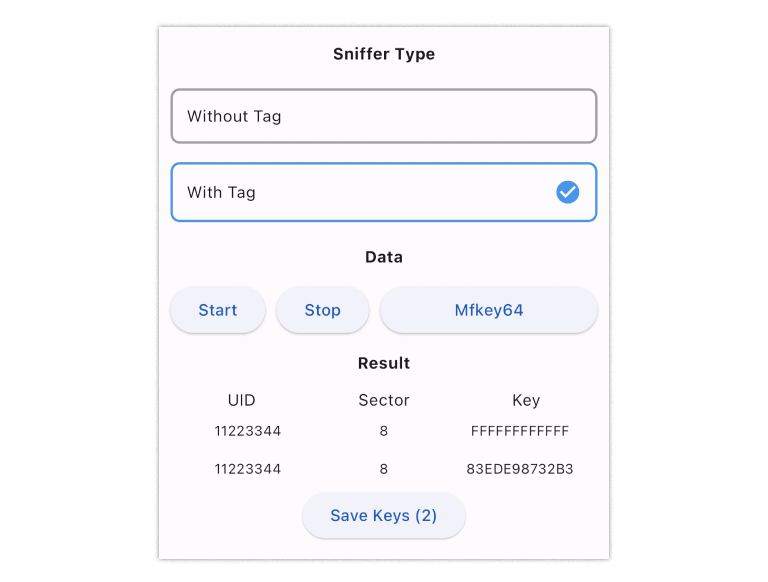

Step 1: Choose Sniff14A with Tag

Step 2: Enter Sniff14A + Tag Mode

第三步:将标签 & PN532Killer 靠近读者。

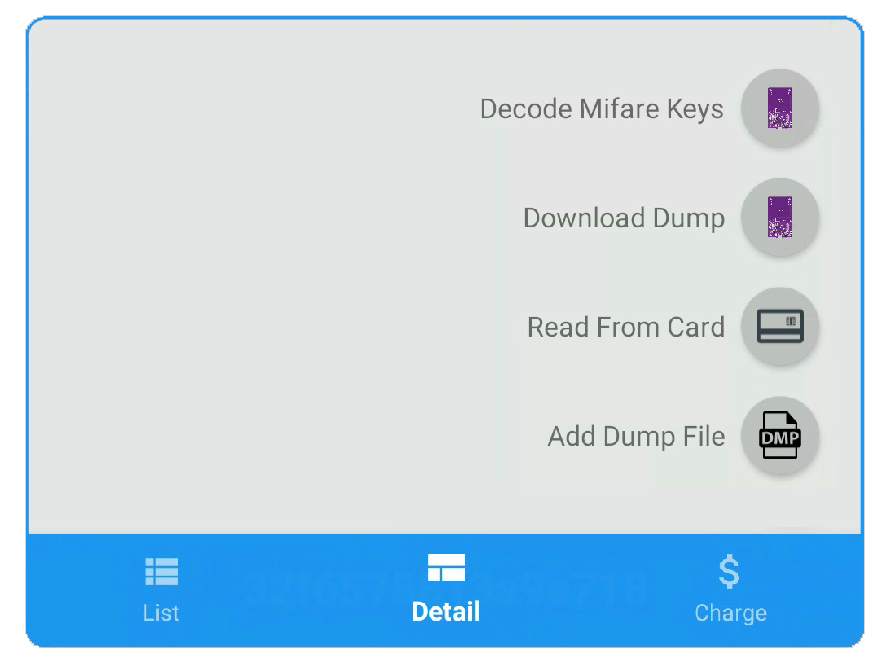

如何检查是否检测到MFKey64日志

经过几次嗅探后,屏幕上的数字将变为04,这意味着已嗅探到Mfkey64日志。

确保以带标签的Sniff14A 模式退出以保存Mfkey64日志。

除了LCD 上显示的文字, 在主板上的 红色 和 绿色 的 LED会保持常亮。注意,在 MTools 或 MTools BLE 软件内退出嗅探模式才可保持日志。